针对性勒索软件攻击已迅速成为最危险的网络犯罪威胁之一。在过去的两年里,随着勒索软件攻击团伙的不断涌现,遭受针对性勒索软件攻击的企业数量也大幅上涨。

针对性勒索软件可能会给企业或组织带来十分严重甚至毁灭性的影响。攻击者通常会尽最大可能尝试加密更多的计算机,他们的攻击目标大多为服务器和日常计算机,并且绝大部分攻击会尝试加密或破坏备份数据。遭到攻击的企业可能会发生重大的运营中断事件,失去对重要数据和服务的访问权限。除了勒索软件清除工作造成的高额财务支出,企业还会因此蒙受业务损失,同时名誉也会受到损害。

面对这种复杂难堪的局面,一些遭到攻击的企业会考虑支付巨额赎金。也正是因此,越来越多的网络罪犯将目光投向了针对性勒索软件。

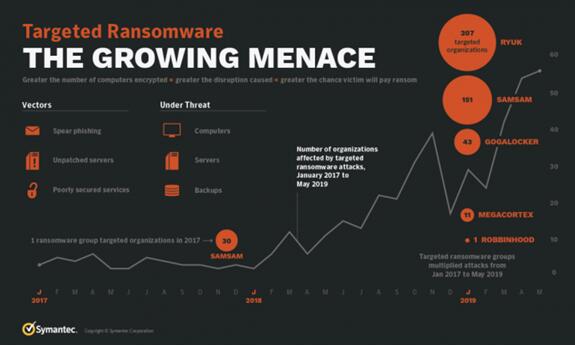

赛门铁克在最新发布的白皮书中指出,自 2018 年初以来,遭遇针对性勒索软件攻击的企业数量迅速增加。

威胁系数与日俱增

大量新兴的针对性勒索软件犯罪团伙不断涌现,攻击数量大幅增加。在过去的一段时间内,只有 SamSam (Ransom.SamSam) 这一个已知的犯罪团伙,它们曾经将攻击矛头指向了美国境内的一系列企业。然而,SamSam的成功也意味着会有更多犯罪团伙争相进入这一利基市场,牟取不义之财。2018 年初,另一个犯罪团伙 Ryuk (Ransom.Hermes) 进入了人们的视线,它的月攻击数量很快便超过了Samsam。

到 2019 年初,针对性勒索软件数量倍增,多个犯罪团伙相继出现,包括 GoGalocker(又称 LockerGoga)(Ransom.GoGalocker)、MegaCortex (Ransom.MegaCortex) 和 RobbinHood (Ransom.Robbinhood)。除了专门发动针对性攻击的犯罪团伙以外,还出现了大量勒索软件犯罪团伙,例如 GandCrab(Ransom.GandCrab) 和 Crysis(又名 Dharma)(Ransom.Crysis),据报道,这些团伙不仅发动无差别攻击,还会实施针对性攻击。

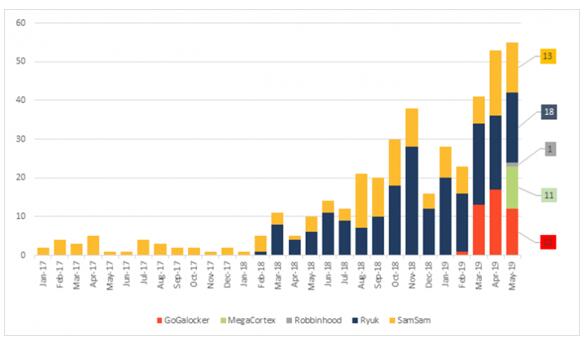

去年遭遇针对性勒索软件攻击的企业数量成倍增加。

图:2017 年 1 月至 2019 年 5 月遭到针对性勒索软件攻击的企业数量,按攻击者划分(堆积柱形图)

新型威胁

GoGalocker于2019 年 1 月首次被发现 ,它是企业当前面临的典型性针对性勒索软件攻击之一。勒索软件背后的攻击者都拥有极强的知识与技能储备,为了同时加密尽可能多的设备,他们会渗透到受害者的网络当中,部署一系列工具来入侵并获取网络拓扑,同时使用各种技术来逃避检测。

在实施攻击时,GoGalocker 会借用大量间谍组织的工具和技术,广泛利用公开的黑客工具和现行战术。一旦侵入受害者的网络,攻击者就会运行 PowerShell 命令来启动 shellcode,以接收攻击者的命令,进而控制服务器。然后,攻击者会部署多种工具以入侵网络并窃取凭据:

PuTTY:一个用于创建 SSH 会话的命令行实用程序。

Mimikatz (Hacktool.Mimikatz):一款免费的工具,能够根据配置更改权限、导出安全证书并将 Windows 密码恢复为纯文本形式。

Wolf-x-full:一款多用途工具,能够查询一系列远程设备的基本信息,查看安装程序列表,卸载程序,禁用 Windows 用户帐户控制 (UAC) 和 UAC 远程限制,以及禁用 Windows 防火墙。

GoGalocker 会在攻击期间部署大量检测规避技术,例如使用合法凭证对勒索软件进行数字签名,以提高其可信任度。在安装勒索软件之前,攻击者通常还会尝试禁用安全软件,这一行为并非利用安全软件中的固有缺陷或漏洞来禁用安全软件,而是使用被盗的管理员凭证来关闭或卸载安全软件。

赛门铁克观察到,部分攻击者一旦完成网络拓扑获取,便会使用批处理文件将勒索软件传播到多台计算机中,然后再执行加密过程。

最后,为了谨慎起见,攻击者也会注销当前用户。再某种特定情况下,他们还会使用 net.exe 命令更改本地用户和管理员密码,以阻止其他人登录并停止加密过程。

自 2019 年初首次出现以来,GoGalocker 已经对众多行业进行了攻击,其中包括计算机服务、会计和审计、咨询、金融服务、电动工具、建筑和施工、出版、印刷、金属和仓储。其中 23% 的目标企业位于美国,但除此之外,还有较高比例的受害者位于斯堪的纳维亚半岛,包括芬兰 (23%)、挪威(15%) 和瑞典 (8%)。

与 MegaCortex 的关联

在此项调研中,最有趣的发现之一便是 GoGalocker 和 MegaCortex 之间的关联。这两个勒索软件都存在以下操作行为:

在 C:\\ 中创建一个日志文件

采用主/从模式

在 Boost 库中使用模块进程间通信共享数据,并在主从设备之间进行通信

在加密前使用函数枚举逻辑驱动器

使用本机函数来处理目标文件:

NtOpenFile、NtReadFile、NtWriteFile、NtClose

使用 AES-128-CTR 加密文件

完成加密过程后,执行命令 “cipher.exe /w” 擦除未使用的数据

除此之外,MegaCortex 和 GoGalocker 可执行文件Rich Header的编译过程使用了几乎相同版本的 Visual Studio 2017(次构建版本 27030 和次构建版本 27027)。最后,两个勒索软件都在攻击中使用了 Cobalt Strike 恶意软件,MegaCortex攻击所使用的Cobalt Strike的一个特征就是连接到一个早前已经与GoGalocker相关联的IP地址。

从表面看起来, MegaCortex 和 GoGalocker 背后可能是同一犯罪团伙,但实则感染前的某些活动将其分别指向不同的犯罪团伙。更合理的解释是这两个勒索软件是由同一第三方开发人员为两个独立的攻击团伙而开发。

强有力的防御措施成为必要

对数百台计算机和服务器进行加密的勒索软件攻击,有可能成为企业遇到的、最具破坏性和代价最高的网络攻击形式之一。在过去 12 个月里,针对性勒索软件攻击数量激增,这也意味着企业需要进一步了解这一威胁,并确保能够实施可靠的重叠防御措施。

防护解决方案

赛门铁克开发了以下防护解决方案,以保护客户免遭这些攻击:

基于文件的保护:

Hacktool.Mimikatz

Ransom.Crysis

Ransom.GandCrab

Ransom.GoGalocker

Ransom.Hermes

Ransom.MegaCortex

Ransom.Robbinhood

Ransom.SamSam

企业防御措施

赛门铁克建议用户遵守以下最佳做法,以有效防御针对性勒索软件攻击:

本地环境:

确保您拥有最新版本的 PowerShell,并已启用日志记录。

限制对 RDP 服务的访问:仅允许来自特定且已知的 IP 地址 RDP,并确保使用多因素身份验证。

使用文件服务器资源管理器 (FSRM) 确保拥有在文件共享上写入已知勒索软件扩展的能力,要求用户具有写入权限。

制定周全计划,考虑通知外部各方。确保以适当的方式通知必要企业,例如 FBI或其他执法机构/部门,请务必及时制定周全计划。

创建“跳袋 (jump bag)”,将所有关键管理信息的硬拷贝和归档软拷贝存放其中。为保护这些关键信息的可用性免遭破坏,请务必将其存放在跳袋中,包括解决问题所需的硬件和软件。如果将加密网络文件信息存放在网络上,根本无法起到保护作用。

适当地审核和控制管理帐户的使用情况。您还可以在执行管理工作时部署一次性凭据,以防止管理凭据被盗用。

为管理工具创建使用记录:攻击者借助大量管理工具在网络中横向移动,并可以借此防止被检测到。一个账户在少数系统上以管理员身份运行 psinfo / psexec 可能没有问题,但一个账户在所有系统上都运行 psinfo / psexec 就可疑了。

电子邮件:

启用双因素身份验证,以防止凭据在网络钓鱼攻击期间遭到破坏。

加强电子邮件系统周边的安全架构,以最大限度地减少最终到达用户收件箱的垃圾邮件数量,并确保能够遵循与电子邮件系统相关的最佳做法,包括使用 SPF 和其他防御措施来抵御针对性网络钓鱼攻击。

备份:

异地保存备份副本。安排异地存储,包括至少每个月中的每周完整备份和每日增量备份。

实施本地脱机备份。确保您的备份未连接到网络,以防被勒索软件加密。

验证并测试服务器级备份解决方案。这一方案应该已成为灾难恢复过程中的一部分。

确保对备份和备份数据库的文件级访问权限。不要让您的备份被人加密。

测试恢复功能。确保恢复功能满足业务需求。